Η Check Point® Software Technologies Ltd.'nin Tehdit İstihbaratı bölümü olan Check Point Research (NASDAQ: CHKP)Dünyanın önde gelen siber güvenlik çözümleri sağlayıcısı, Küresel Tehdit Endeksi ay için Eylül 2021.

ΟAraştırmacılar, bu sırada Trickbot en yaygın kötü amaçlı yazılımlar listesinin başında kalır ve onu etkiler 5% dünya çapında organizmaların, yakın zamanda yeniden doğmuş Emotet listede yedinci sıraya geri döner. bu CPR en çok saldırı alan sektörün kendi sektörü olduğunu da ortaya koyuyor. Eğitim / Araştırma.

Europol ve diğer bazı kolluk kuvvetlerinin bu yılın başlarındaki önemli çabalarına rağmen, Emotet'in bastırılması, rezil botnet'in Kasım ayında tekrar faaliyete geçtiği doğrulandı ve şimdiden en yaygın kullanılan yedinci kötü amaçlı yazılım. Trickbot, bu ay altıncı kez listenin başında geliyor ve hatta Trickbot altyapısını kullanarak virüslü bilgisayarlara yüklenen yeni Emotet varyantıyla ilgileniyor.

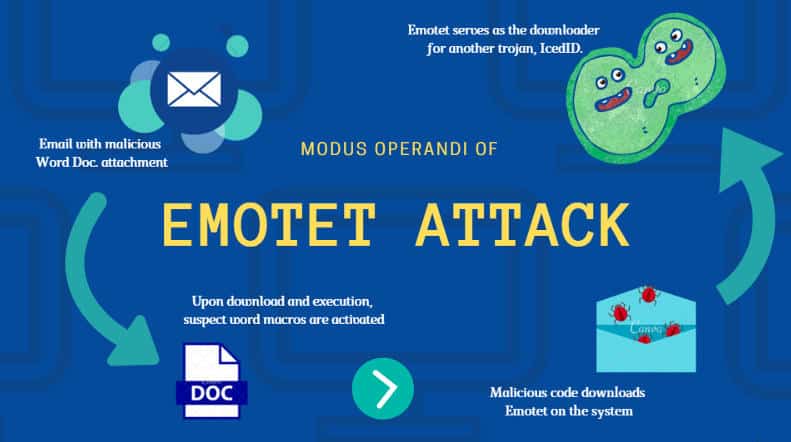

O Emotet yayılır phishing e-postaları virüslü dosyalar içeren Word, Excel ve Zipgeliştiren, Emotet kurbanın bilgisayarında. E-postalar, kurbanları açmaya ikna etmek için son dakika haberleri, faturalar ve sahte şirket notları gibi ilginç başlıklar içeriyor. Daha yakın zamanlarda, Emotet, Windows App Installer sahte Adobe yazılımının kötü amaçlı paketleri aracılığıyla da yayılmaya başladı.

Altyapısını kullanıyor olması Trickbot dünya çapında oldukça önemli bir ağ desteği kazanmak için gereken süreyi kısalttığı anlamına gelir. Kötü niyetli ekler içeren kimlik avı e-postaları yoluyla yayıldığından, kullanıcıların hem farkındalığının hem de eğitiminin kuruluşların siber güvenlik önceliklerinin başında olması hayati önem taşımaktadır.

Ve yazılım indirmek isteyen herkes kerpiç herhangi bir başvuruda olduğu gibi, bunu yalnızca resmi yollarla yapmayı unutmamalıdır.dedi Maya Horowitz, Check Point Software'de VP Araştırması.

CPR ayrıca eğitim/araştırma sektörünün Kasım ayında dünya çapında en çok saldırıya uğrayan sektör olduğunu ve bunu hükümet/askeri iletişimin izlediğini ortaya koydu. "Web Sunucuları Kötü Amaçlı URL Dizini GeçişiHala en yaygın olarak yararlanılan güvenlik açığı, onu etkiliyor %44 dünya çapındaki kuruluşlar, ardından “Web Sunucusu Açıklanan Git Deposu Bilgi İfşası” Etkileyen %43,7 dünya çapındaki kuruluşların sayısı. "HTTP Başlıkları Uzaktan Kod YürütmeKüresel bir etki ile en sık yararlanılan güvenlik açıkları listesinde üçüncü sırada yer alıyor %42.

En iyi kötü amaçlı yazılım aileleri

* Oklar, sıralamanın bir önceki aya göre değişimini ifade eder.

Bu ay, Trickbot etkileyen en popüler kötü amaçlı yazılımdır. 5% dünya çapındaki kuruluşların sayısı, ardından Ajan Tesla ve Formbookher ikisi de küresel bir etkiye sahip 4%.

- ↔ Trickbot - TRickbot bir modüler Botnet και Bankacılık Truva Atı yeni özellikler, özellikler ve dağıtım kanalları ile sürekli güncellenen. Bu, çok amaçlı kampanyaların bir parçası olarak dağıtılabilen esnek ve özelleştirilebilir kötü amaçlı yazılım olmasını sağlar.

- ↑ Danışman Tesla - O Ajan Tesla gelişmiş bir SIÇAN hangisi çalışıyor keylogger ve kurbanın klavyesini, sistem tuş takımını, ekran görüntülerini ve makineye kurulu çeşitli yazılımlardaki (dahil Google Chrome, Mozilla Firefox ve Microsoft Outlook).

- ↑ Formbook - O Formbook bir Bilgi Hırsızı çeşitli web tarayıcılarından kimlik bilgilerini toplar, ekran görüntüleri toplar, tuş vuruşlarını izler ve kaydeder ve komutlara göre dosyaları indirip çalıştırabilir C&C.

Dünya çapındaki endüstrilerde önde gelen saldırılar:

Bu ay, Eğitim / Araştırma dünyada en çok saldırıya uğrayan sektör, ardından İletişimve Hükümet / Ordu.

- Eğitim / Araştırma

- İletişim

- Hükümet / Ordu

En çok yararlanılabilen güvenlik açıkları

Bu ay " Web Sunucuları Kötü Amaçlı URL Dizini Geçişi”Hala en yaygın olarak yararlanılan güvenlik açığı, onu etkileyen %44 dünya çapındaki kuruluşların, ardından " Web Sunucusu Açıklanan Git Deposu Bilgi İfşası ", etkileyen %43,7 dünya çapındaki kuruluşların sayısı. " HTTP Başlıkları Uzaktan Kod YürütmeKüresel bir etki ile en çok çiftliğe sahip güvenlik açıkları listesinde üçüncü sırada yer alıyor %42.

- ↔ ağ Sunucular Kötü niyetli URL rehber Geçişi (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) - Çeşitli web sunucularında dizin geçişinde bir güvenlik açığı var. Güvenlik açığı, bir web sunucusundaki, dizin geçiş kalıpları için URL'yi düzgün şekilde temizlemeyen bir giriş doğrulama hatasından kaynaklanmaktadır. Başarılı bir şekilde yararlanma, yetkisiz uzak saldırganların güvenlik açığı bulunan sunucudaki rastgele dosyaları algılamasına veya bu dosyalara erişmesine olanak tanır.

- ↔ ağ sunucu Maruz Git depo Bilgi Ifşa - Git Deposunda bilgi ifşası için bir güvenlik ihlali bildirildi. Bu güvenlik açığından başarıyla yararlanmak, hesap bilgilerinin istemeden açığa çıkmasına neden olabilir.

- ↔ HTTP Başlıkları uzak Kod infaz (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) HTTP üstbilgileri, istemci ve sunucunun bir HTTP isteğiyle ek bilgileri aktarmasına olanak tanır. Uzaktaki bir davetsiz misafir, kurbanın makinesinde rastgele kod yürütmek için savunmasız bir HTTP başlığı kullanabilir.

En İyi Mobil Kötü Amaçlı Yazılımlar

Eylülde xYardımcı en yaygın mobil kötü amaçlı yazılımların ön saflarında yer aldı, ardından UzaylıBot ve flubot.

1. xYardımcı - İlk olarak Mart 2019'da ortaya çıkan ve diğer kötü amaçlı uygulamaları indirmek ve reklam görüntülemek için kullanılan kötü amaçlı bir uygulama. Uygulama kullanıcıdan gizlenebilir ve hatta kaldırılması durumunda yeniden kurulabilir.

2. UzaylıBot - Kötü amaçlı yazılım ailesi uzaylıBot bir Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) Uzaktaki bir davetsiz misafirin başlangıçta yasal finansal uygulamalara kötü amaçlı kod girmesine izin veren Android cihazlar için. Saldırgan, kurbanların hesaplarına erişim kazanır ve sonunda cihazlarının tam kontrolünü ele geçirir.

3. flubot - nezlet, mesajlaşma yoluyla dağıtılan bir Android kötü amaçlı yazılımıdır (SMS) e-balıkçılık (Kimlik avı) ve genellikle nakliye lojistiği şirketlerini taklit eder. Kullanıcı mesajdaki bağlantıya tıkladığı anda FluBot kurulur ve telefondaki tüm hassas bilgilere erişir.

Yunanistan'da ilk 10 |

|||

| Kötü amaçlı yazılım adı | Küresel Etki | Yunanistan üzerindeki etkisi | |

| ajan Tesla | %2.59 | %8.93 | |

| Formbook | %3.14 | %8.33 | |

| Trickbot | %4.09 | %5.36 | |

| Remco'lar | %2.20 | %4.76 | |

| Nanocore | %0.88 | %3.87 | |

| Vidar | %0.97 | %2.98 | |

| Glüpteba | %2.41 | %2.68 | |

| joker | %0.08 | %2.38 | |

| kapı | %0.33 | %2.38 | |

| kütle kaydedici | %0.13 | %2.38 | |

Ayrıntılı olarak kötü amaçlı yazılım aileleri

ajan Tesla

O ajan Tesla gelişmiş bir SIÇAN (Uzaktan Erişim Truva Atı) bir keylogger ve şifre hırsızı olarak görev yapar. 2014 yılından beri aktif olan ajan Tesla kurban girdisinin klavyesini ve panosunu izleyebilir ve toplayabilir ve kurbanın makinesinde yüklü çeşitli yazılımlar için girilen kimlik bilgilerini alabilir ve ekran görüntülerini alabilir (dahil olmak üzere) Google Chrome, Mozilla Firefox ve Microsoft Outlook e-posta istemcisi). o ajan Tesla ödeme yapan müşterilerle yasal bir RAT olarak açıkça satıldı $ 15 - $ 69 lisanslar için.

FormBook

O FormBook bir Bilgi Çalmakr işletim sistemlerini hedefliyor Windows ve ilk olarak 2016 yılında tespit edilmiştir. forumları kesmek güçlü kaçınma tekniklerine ve nispeten düşük fiyatlara sahip bir araç olarak. FormBook toplar Kimlik Bilgileri çeşitli web tarayıcılarından ve ekran görüntülerinden, klavyeleri izler ve kaydeder ve talimatlara göre dosyaları indirebilir ve yürütebilir C & C ona verilen.

Trickbot

O Trickbot Windows platformlarını hedefleyen ve çoğunlukla spam veya Emotet gibi diğer kötü amaçlı yazılım aileleri aracılığıyla iletilen modüler bir Botnet ve Bankacılık Truva Atı'dır. Trickbot, virüslü sistem hakkında bilgi gönderir ve ayrıca uzaktan kullanım için bir VNC modülü veya etkilenen bir ağ içinde dağıtım için bir SMB modülü gibi mevcut geniş bir yelpazeden isteğe bağlı olarak modülleri indirebilir ve çalıştırabilir. Bir makineye virüs bulaştığında, Trickbot kötü amaçlı yazılımının arkasındaki davetsiz misafirler bu geniş modül yelpazesini yalnızca hedef bilgisayardan banka kimlik bilgilerini çalmak için değil, aynı zamanda hedefli bir saldırıdan önce organizasyonun kendi içinde yanal hareket ve tanımlama için de kullanırlar. .

Remco'lar

O Remco'lar İlk olarak 2016'da ortaya çıkan bir RAT'dir. Remcos, SPAM e-postalarına eklenen kötü amaçlı Microsoft Office belgeleri aracılığıyla dağıtılır ve Microsoft Windowss UAC güvenliğini atlamak ve yüksek ayrıcalıklarla kötü amaçlı yazılımları çalıştırmak için tasarlanmıştır.

NanoCore

O NanoCore Doğada ilk kez 2013 yılında gözlemlenen ve Windows işletim sistemi kullanıcılarını hedefleyen bir uzaktan erişim Truva atıdır. RAT'ın tüm sürümlerinde ekran yakalama, kripto para madenciliği, uzak masaüstü kontrolü ve web kamerası oturum hırsızlığı gibi temel eklentiler ve özellikler bulunur.

Vidar

O Vidar Windows işletim sistemlerini hedefleyen bir bilgi hırsızıdır. İlk olarak 2018'in sonlarında tespit edildi, çeşitli web tarayıcılarından ve dijital cüzdanlardan şifreleri, kredi kartı verilerini ve diğer hassas bilgileri çalmak için tasarlandı. Vidar çeşitli çevrimiçi forumlarda satıldı ve GandCrab fidye yazılımını ikincil yük olarak indirmek için bir kötü amaçlı yazılım damlalığı kullanıldı.

Glüpteba

2011'den beri bilinen Glüpteba yavaş yavaş bir botnet'e dönüşen bir arka kapıdır. 2019 yılına kadar, halka açık BitCoin listeleri aracılığıyla bir C&C adres güncelleme mekanizması, yerleşik bir tarayıcı hırsızlığı özelliği ve bir operatör yönlendiricisi içeriyordu.

joker

Google Play'de SMS mesajlarını, kişi listelerini ve cihaz bilgilerini çalmak için tasarlanmış bir android Casus Yazılımı. Ek olarak, kötü amaçlı yazılım, kurbana reklam sitelerinde premium hizmetler için sessizce sinyal verir.

aşk kapısı

O aşk kapısı ağ paylaşımı, e-posta ve dosya paylaşım ağları aracılığıyla yayılabilen bir bilgisayar "solucanı"dır. Program yüklendikten sonra, kurbanın bilgisayarındaki çeşitli klasörlere kopyalar ve saldırganlara uzaktan erişimle sonuçlanan kötü amaçlı dosyaları dağıtır.

kütle kaydedici

O kütle kaydedici bir .NET kimlik hırsızıdır. Bu tehdit, hedeflenen sunuculardan veri çıkarmak için kullanılabilecek bir tanımlama aracıdır.

Τα Küresel Tehdit Etkisi İndeksi ve ThreatCloud Haritası arasında Check Point Yazılımı, bölüme göre ThreatCloud zekası şirketin. bu Tehdit Bulutu ağlar, terminaller ve mobil cihazlar aracılığıyla dünya çapında yüz milyonlarca sensörden gerçek zamanlı tehdit bilgileri sağlar.

İstihbarat, yapay zeka tabanlı motorlarla ve özel araştırma verileriyle zenginleştirilmiştir. Check Point Research, Check Point Yazılım Teknolojileri'nin İstihbarat ve Araştırma departmanı.

tam listesi Kasım ayında en iyi 10 kötü amaçlı yazılım ailesi onun blogunda Check Point.

Basın Açıklaması

takip etmeyi unutmayın Xiaomi-miui.gr at Google Haberler tüm yeni yazılarımızdan hemen haberdar olmak için! Ayrıca RSS okuyucu kullanıyorsanız bu bağlantıyı takip ederek sayfamızı listenize ekleyebilirsiniz >> https://news.xiaomi-miui.gr/feed/gn

takip etmeyi unutmayın Xiaomi-miui.gr at Google Haberler tüm yeni yazılarımızdan hemen haberdar olmak için! Ayrıca RSS okuyucu kullanıyorsanız bu bağlantıyı takip ederek sayfamızı listenize ekleyebilirsiniz >> https://news.xiaomi-miui.gr/feed/gn

Bizi takip edin Telegram Böylece her haberimizi ilk öğrenen siz olursunuz!